Es una técnica que nos sirve para hacer un uso eficiente de los enlaces físicos en una red de computadoras. Si no existiese una técnica de conmutación en la comunicación entre dos nodos, se tendría que enlazar en forma de malla. Una ventaja adicional de la conmutación de paquetes, (además de la seguridad de transmisión de datos) es que como se parte en paquetes el mensaje, éste se está ensamblando de una manera más rápida en el nodo destino, ya que se están usando varios caminos para transmitir el mensaje, produciéndose un fenómeno conocido como “transmisión en paralelo”. Además, si un mensaje tuviese un error en un bit de información, y estuviésemos usando la conmutación de mensajes, tendríamos que retransmitir todo el mensaje; mientras que con la conmutación de paquetes solo hay que retransmitir el paquete con el bit afectado, lo cual es mucho menos problemático. Lo único negativo, quizás, en el esquema de la conmutación de paquetes es que su encabezado es más grande.

La conmutación de paquetes se trata del procedimiento mediante el cual, cuando un nodo quiere enviar información a otro lo divide en paquetes, los cuales contienen la dirección del nodo destino. En cada nodo intermedio por el que pasa el paquete se detiene el tiempo necesario para procesarlo. Cada nodo intermedio realiza las siguientes funciones:

Almacenamiento y retransmisión (store and forward):hace referencia al proceso de establecer un camino lógico de forma indirecta haciendo “saltar” la información de origen al destino a través de los nodos intermedios

Control de ruta (routing): hace referencia a la selección de un nodo del camino por el que deben retransmitirse los paquetes para hacerlos llegar a su destino.

En síntesis, una red de conmutación de paquetes consiste en una “malla” de interconexiones facilitadas por los servicios de telecomunicaciones, a través de la cual los paquetes viajan desde la fuente hasta el destino.

23 abr 2010

22 abr 2010

Multiplexacion en los enlaces

La multiplexación es la combinación de dos o más canales de información en un solo medio de transmisión usando un dispositivo llamado multiplexor. El proceso inverso se conoce como de multiplexación.

En informática y electrónica, la multiplexación se refiere al mismo concepto si se trata de buses de datos que haya que compartir entre varios dispositivos (discos, memoria, etc.). Otro tipo de multiplexación en informática es el de la CPU, en la que a un proceso le es asignado un quantum de tiempo durante el cual puede ejecutar sus instrucciones, antes de ceder el sitio a otro proceso que esté esperando en la cola de procesos listos a ser despachado por el planificador de procesos. También en informática, se denomina multiplexar a combinar en un mismo archivo contenedor, varias pistas de dos archivos, por ejemplo de audio y vídeo, para su correcta reproducción.

En las telecomunicaciones se usa la multiplexación para dividir las señales en el medio por el que vayan a viajar dentro del espectro radioeléctrico. El término es equivalente al control de acceso al medio.

De esta manera, para transmitir los canales de televisión por aire, vamos a tener un ancho de frecuencia x, el cual habrá que multiplexar para que entren la mayor cantidad posible de canales de tv.

TIPOS DE MULTIPLEXACIÓN

Multiplexacion por división de tiempo.

La multiplexacion por división de tiempo (MDT) es un medio de transmitir dos o más canales de información en el mismo circuito de comunicación utilizando la técnica de tiempo compartido. Se adapta bien a las señales binarias que consisten en impulsos que representan un dígito binario 1 o 0. Estos impulsos pueden ser de muy corta duración y sin embargo, son capaces de transportar la información deseada; por tanto, muchos de ellos pueden comprimirse en el tiempo disponible de un canal digital. La señal original puede ser una onda analógica que se convierte en forma binaria para su transmisión, como las señales de voz de una red telefónica, o puede estar ya en forma digital, como los de un equipo de datos o un ordenador.

La multiplexión por división de tiempo es un sistema sincronizado que normalmente implica una MIC.

Las señales analógicas se muestrean y la MAI los transforma en impulsos, y después la MIC codifica los muestreos. En el receptor, el proceso de desmodulación se sincroniza de manera que cada muestreo de cada canal se dirige a su canal adecuado. Este proceso de denomina múltiplex o transmisión simultánea, porque se utiliza el mismo sistema de transmisión para más de un canal de información, y se llama MDT porque los canales de información comparten el tiempo disponible.

Multiplexión por división de frecuencia.

Al igual que la MDT, la multiplexión por división de frecuencia (MDF) se utiliza para transmitir varios canales de información simultáneamente en el mismo canal de comunicación. Sin embargo, a diferencia de la MDT, la MDF no utiliza modulación por impulsos. En MDF, el espectro de frecuencias representado por el ancho de banda disponible de un canal se divide en porciones de ancho de banda más pequeños, para cada una de las diversas fuentes de señales asignadas a cada porción. Explicado de forma sencilla, la diferencia entre los dos sistemas es ésta: En MDF, cada canal ocupa continuamente una pequeña fracción del espectro de frecuencias transmitido; en MDT, cada canal ocupa todo el espectro de frecuencias durante sólo una fracción de tiempo.

Las frecuencias de cada canal se cambian por medio de moduladores y filtros equilibrados.

Multiplexado estadístico o asíncrono.

En informática y electrónica, la multiplexación se refiere al mismo concepto si se trata de buses de datos que haya que compartir entre varios dispositivos (discos, memoria, etc.). Otro tipo de multiplexación en informática es el de la CPU, en la que a un proceso le es asignado un quantum de tiempo durante el cual puede ejecutar sus instrucciones, antes de ceder el sitio a otro proceso que esté esperando en la cola de procesos listos a ser despachado por el planificador de procesos. También en informática, se denomina multiplexar a combinar en un mismo archivo contenedor, varias pistas de dos archivos, por ejemplo de audio y vídeo, para su correcta reproducción.

En las telecomunicaciones se usa la multiplexación para dividir las señales en el medio por el que vayan a viajar dentro del espectro radioeléctrico. El término es equivalente al control de acceso al medio.

De esta manera, para transmitir los canales de televisión por aire, vamos a tener un ancho de frecuencia x, el cual habrá que multiplexar para que entren la mayor cantidad posible de canales de tv.

TIPOS DE MULTIPLEXACIÓN

Multiplexacion por división de tiempo.

La multiplexacion por división de tiempo (MDT) es un medio de transmitir dos o más canales de información en el mismo circuito de comunicación utilizando la técnica de tiempo compartido. Se adapta bien a las señales binarias que consisten en impulsos que representan un dígito binario 1 o 0. Estos impulsos pueden ser de muy corta duración y sin embargo, son capaces de transportar la información deseada; por tanto, muchos de ellos pueden comprimirse en el tiempo disponible de un canal digital. La señal original puede ser una onda analógica que se convierte en forma binaria para su transmisión, como las señales de voz de una red telefónica, o puede estar ya en forma digital, como los de un equipo de datos o un ordenador.

La multiplexión por división de tiempo es un sistema sincronizado que normalmente implica una MIC.

Las señales analógicas se muestrean y la MAI los transforma en impulsos, y después la MIC codifica los muestreos. En el receptor, el proceso de desmodulación se sincroniza de manera que cada muestreo de cada canal se dirige a su canal adecuado. Este proceso de denomina múltiplex o transmisión simultánea, porque se utiliza el mismo sistema de transmisión para más de un canal de información, y se llama MDT porque los canales de información comparten el tiempo disponible.

La parte de preparación de la señal y modulación del sistema se denomina multiplexor (MUX), y la parte de desmodulación se llama desmultiplexor (DE-MUX). En el MUX, como se ve en la Figura, un conmutador sincronizado (interruptor electromecánico) conecta secuencialmente un impulso de sincronización, seguido por cada canal de información, con la salida. La combinación de este grupo de impulsos se denomina cuadro, que vemos en la Figura 1.14B. El impulso de sincronización se utiliza para mantener la transmisor y la receptor sincronizados, es decir, para mantener en fase el sincronizador del receptor con el del transmisor. En el DEMUX, que puede verse en la Figura, un desconmutador dirige impulsos de sincronización hacia el sincronizador del receptor, y el muestreo de información envía los impulsos hasta sus canales correctos para su posterior análisis.

Una ventaja de la MDT es que puede utilizarse cualquier tipo de modulación por impulsos. Muchas compañías telefónicas emplean este método en sus sistemas MIC/MDT.Multiplexión por división de frecuencia.

Al igual que la MDT, la multiplexión por división de frecuencia (MDF) se utiliza para transmitir varios canales de información simultáneamente en el mismo canal de comunicación. Sin embargo, a diferencia de la MDT, la MDF no utiliza modulación por impulsos. En MDF, el espectro de frecuencias representado por el ancho de banda disponible de un canal se divide en porciones de ancho de banda más pequeños, para cada una de las diversas fuentes de señales asignadas a cada porción. Explicado de forma sencilla, la diferencia entre los dos sistemas es ésta: En MDF, cada canal ocupa continuamente una pequeña fracción del espectro de frecuencias transmitido; en MDT, cada canal ocupa todo el espectro de frecuencias durante sólo una fracción de tiempo.

Las frecuencias de cada canal se cambian por medio de moduladores y filtros equilibrados.

Multiplexado estadístico o asíncrono.

Es un caso particular de la multiplexación por división en el tiempo. Consiste en no asignar espacios de tiempo fijos a los canales a transmitir, sino que los tiempos dependen del tráfico existente por los canales en cada momento.

Sus características son: - Tramos de longitud variables.

- Muestreo de líneas en función de su actividad.

- Intercala caracteres en los espacios vacíos.

- Fuerte sincronización.

- Control inteligente de la transmisión.

Deteccion y control de errores

En matemáticas, computación y teoría de la información, la detección y corrección de errores es una importante práctica para el mantenimiento e integridad de los datos a través de canales ruidosos y medios de almacenamiento poco confiables.

Los errores en la transmisión pueden ser debidos a tres causas distintas:

Otra forma de cuantificar los errores es mediante la tasa de error residual, que es el cociente entre el número de bits erróneos no detectados y el número de bits erróneos transmitidos.

Códigos de detección de errores

Para detectar el mayor número de errores se utilizan los códigos de control de errores. Estos códigos se dividen en autocorrectores y detectores.

Códigos autocorrectores

Los códigos autocorrectores son aquellos que detectan y corrigen los errores producidos en una posición concreta. Esta tarea la desempeña el equipo receptor.

Códigos detectores

En los códigos puramente detectores el receptor detecta los errores, pero no es capaz de corregirlos, lo que hace es solicita el reenvío de la información. Las técnicas de solicitud de reenvío se denominan ARQ.

Códigos de control de errores

Los códigos de control de errores son siempre redundantes. Un código redundante es el que utiliza más bits de los estrictamente necesarios para la transmisión de los datos; gracias a esta característica se pueden detectar y corregir los errores.

Se dividen en sistemáticos y no sistemáticos, según la forma de añadir los bits redundantes.

Códigos no sistemáticos

En los códigos no sistemáticos los bits redundantes se añaden implícitamente en el código. Se les llama códigos M entre N, como por ejemplo el 3 entre 8, que para emitir un carácter de 8 bits añade otros 3 de control.

Los bits de control siempre se ponen a 1 flanqueando el carácter.

Códigos sistemáticos

En los códigos sistemáticos para determinar el valor de los bits redundantes se aplica un algoritmo a la información a transmitir.

- Características materiales de la línea.

- Equipos de transmisión.

- Causas externas al circuito de datos

Otra forma de cuantificar los errores es mediante la tasa de error residual, que es el cociente entre el número de bits erróneos no detectados y el número de bits erróneos transmitidos.

Códigos de detección de errores

Para detectar el mayor número de errores se utilizan los códigos de control de errores. Estos códigos se dividen en autocorrectores y detectores.

Códigos autocorrectores

Los códigos autocorrectores son aquellos que detectan y corrigen los errores producidos en una posición concreta. Esta tarea la desempeña el equipo receptor.

Códigos detectores

En los códigos puramente detectores el receptor detecta los errores, pero no es capaz de corregirlos, lo que hace es solicita el reenvío de la información. Las técnicas de solicitud de reenvío se denominan ARQ.

Códigos de control de errores

Los códigos de control de errores son siempre redundantes. Un código redundante es el que utiliza más bits de los estrictamente necesarios para la transmisión de los datos; gracias a esta característica se pueden detectar y corregir los errores.

Se dividen en sistemáticos y no sistemáticos, según la forma de añadir los bits redundantes.

Códigos no sistemáticos

En los códigos no sistemáticos los bits redundantes se añaden implícitamente en el código. Se les llama códigos M entre N, como por ejemplo el 3 entre 8, que para emitir un carácter de 8 bits añade otros 3 de control.

Los bits de control siempre se ponen a 1 flanqueando el carácter.

Códigos sistemáticos

En los códigos sistemáticos para determinar el valor de los bits redundantes se aplica un algoritmo a la información a transmitir.

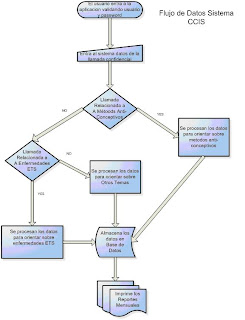

Flujo de datos

Un diagrama de flujo de datos (DFD por sus siglas en español e inglés) es una representación gráfica del "flujo" de datos a través de un sistema de información. Un diagrama de flujo de datos también se puede utilizar para la visualización de procesamiento de datos (diseño estructurado). Es una práctica común para un diseñador dibujar un contexto a nivel de DFD que primero muestra la interacción entre el sistema y las entidades externas. Este contexto a nivel de DFD se "explotó" para mostrar más detalles del sistema que se está modelando.

Los diagramas de flujo de datos fueron inventados por Larry Constantine, el desarrollador original del diseño estructurado, basado en el modelo de computación de Martin y Estrin: "flujo gráfico de datos" . Los diagramas de flujo de datos (DFD) son una de las tres perspectivas esenciales de Análisis de Sistemas Estructurados y Diseño por Método SSADM. El patrocinador de un proyecto y los usuarios finales tendrán que ser informados y consultados en todas las etapas de una evolución del sistema. Con un diagrama de flujo de datos, los usuarios van a poder visualizar la forma en que el sistema funcione, lo que el sistema va a lograr, y cómo el sistema se pondrá en práctica. El antiguo sistema de diagramas de flujo de datos puede ser elaborado y se comparó con el nuevo sistema de diagramas de flujo para establecer diferencias y mejoras a aplicar para desarrollar un sistema más eficiente. Los diagramas de flujo de datos pueden ser usados para proporcionar al usuario final una idea física de cómo resultarán los datos a última instancia, y cómo tienen un efecto sobre la estructura de todo el sistema. La manera en que cualquier sistema es desarrollado puede determinarse a través de un diagrama de flujo de datos. El desarrollo de un DFD ayuda en la identificación de los datos de la transacción en el modelo de datos.

Los diagramas derivados de los procesos principales se clasifican en niveles, los cuales son:

Los diagramas de flujo de datos fueron inventados por Larry Constantine, el desarrollador original del diseño estructurado, basado en el modelo de computación de Martin y Estrin: "flujo gráfico de datos" . Los diagramas de flujo de datos (DFD) son una de las tres perspectivas esenciales de Análisis de Sistemas Estructurados y Diseño por Método SSADM. El patrocinador de un proyecto y los usuarios finales tendrán que ser informados y consultados en todas las etapas de una evolución del sistema. Con un diagrama de flujo de datos, los usuarios van a poder visualizar la forma en que el sistema funcione, lo que el sistema va a lograr, y cómo el sistema se pondrá en práctica. El antiguo sistema de diagramas de flujo de datos puede ser elaborado y se comparó con el nuevo sistema de diagramas de flujo para establecer diferencias y mejoras a aplicar para desarrollar un sistema más eficiente. Los diagramas de flujo de datos pueden ser usados para proporcionar al usuario final una idea física de cómo resultarán los datos a última instancia, y cómo tienen un efecto sobre la estructura de todo el sistema. La manera en que cualquier sistema es desarrollado puede determinarse a través de un diagrama de flujo de datos. El desarrollo de un DFD ayuda en la identificación de los datos de la transacción en el modelo de datos.

Los diagramas derivados de los procesos principales se clasifican en niveles, los cuales son:

- Nivel 0: Diagrama de contexto.

- Nivel 1: Diagrama de nivel superior.

- Nivel 2: Diagrama de detalle o expansión.

Configuracion de enlaces ppp con windows

Funcionamiento y protocolos de PPP

Las conexiones realizadas con el Protocolo punto a punto (PPP) deben cumplir los estándares establecidos en los documentos RFC de PPP. Para obtener información acerca de los documentos RFC de PPP, vea la sección de introducción a TCP/IP en el sitio Web de Kits de recursos de Microsoft Windows. Este tema ofrece una introducción al funcionamiento de PPP y los protocolos que se utilizan en las conexiones PPP. Para obtener información acerca de la configuración de PPP, vea Configuración de PPP.

Proceso de conexión PPP

Después de realizar una conexión física o lógica a un servidor de acceso remoto basado en PPP, se llevan a cabo las siguientes negociaciones para establecer una conexión PPP:

Negociación del uso del vínculo

PPP utiliza el Protocolo de control de vínculos (LCP) para negociar parámetros del vínculo como el tamaño máximo de la trama PPP, el uso de Multivínculo y el uso de un protocolo de autenticación de PPP específico.

Autenticación del equipo de acceso remoto

El cliente de acceso remoto y el servidor de acceso remoto intercambian mensajes de acuerdo con el protocolo de autenticación negociado. Si se utiliza EAP, el cliente y el servidor negocian un método de EAP específico, denominado tipo EAP, y después intercambian los mensajes de dicho tipo EAP.

Uso de la devolución de llamada

Si la devolución de llamada está configurada para la conexión de acceso telefónico, se finaliza la conexión física y el servidor de acceso remoto devuelve la llamada al cliente de acceso remoto.

Negociación del uso de los protocolos de red

Este proceso implica el uso de un conjunto de protocolos de control de red (NCP) para configurar los protocolos de red que utiliza el cliente de acceso remoto. Por ejemplo, el NCP de TCP/IP es el Protocolo de control de protocolo Internet (IPCP, Internet Protocol Control Protocol). Si el cliente de acceso remoto está configurado para utilizar TCP/IP, IPCP se utiliza para asignar una dirección IP al cliente y configurar el cliente con las direcciones IP de los servidores DNS y WINS.

La conexión resultante permanece activa hasta que la línea se desconecte por cualquiera de los motivos siguientes:

1.-El usuario o el administrador terminan explícitamente la conexión.

2.-La línea se interrumpe debido al tiempo sin actividad.

3.-Se produce un error irrecuperable en el vínculo.

Protocolos de control de vínculo

El Protocolo de control de vínculos (LCP, Link Control Protocol) establece y configura las tramas de PPP. Las tramas de PPP definen la forma en que se encapsulan los datos para su transmisión a través de la red de área extensa. El formato de trama estándar de PPP garantiza que el software de acceso remoto de cualquier proveedor pueda comunicarse y reconocer paquetes de datos de cualquier software de acceso remoto que cumpla los estándares de PPP.

PPP y la familia Microsoft® Windows Server 2003 utilizan variantes de las tramas de Control de vínculo de datos de alto nivel (HDLC) en las conexiones serie o ISDN (RDSI).

Protocolos de autenticación

Los protocolos de autenticación se negocian inmediatamente después de determinar la calidad del vínculo y antes de negociar el nivel de red. Para obtener más información acerca de los protocolos de autenticación disponibles, vea Protocolos y métodos de autenticación.

Protocolos de control de red

Los protocolos de control de red establecen y configuran distintos parámetros de los protocolos de red en TCP/IP, IPX y AppleTalk. La tabla siguiente describe los protocolos de control de red que se utilizan en una conexión PPP.

El protocolo IPX/SPX no está disponible en las versiones basadas en Itanium de los sistemas operativos Windows.

Protocolo PPP

El protocolo PPP esta descrito en los RFC 1661 a 1663. Es el estándar usado en Internet para conexiones de un nodo aislado (por ejemplo una computadora en el hogar) hacia un servidor en Internet (por ejemplo, un servidor de terminales de una LAN en Internet). PPP provee los siguientes servicios:

El formato del marco PPP es el siguiente:

- Un método de enmarcado que delimita sin ambigüedad los límites de los marcos.

- El formato de los marcos contempla una cadena de chequeo que permite la detección de errores.

- Un protocolo LCP (Link Control Protocol) para levantar, probar, negociar y eliminar los enlaces apropiadamente.

- Un mecanismo (Network Control Procolo) para negociar opciones con la capa de red que permite soportar varios protocolos de capa de red.

El formato del marco PPP es el siguiente:

Clasificacion de redes

Las redes de computadoras se clasifican por su tamaño, es decir la extensión física en que se ubican sus componentes, desde un aula hasta una ciudad, un país o incluso el planeta.

Dicha clasificación determinará los medios físicos y protocolos requeridos para su operación, por ello se han definido tres tipos:

Cuando se ha determinado realizar una red, lo que se debe tener en cuenta es la estructura que va a hacer utilizada, o sea la distribución física de los equipos conectados. Para ello se utilizan las siguientes topologías: BUS, ESTRELLA Y ANILLO.

Red Anillo.

En ésta, las computadoras se conectan en un circuito cerrado formando un anillo por donde circula la información en una sola dirección, con esta característica permite tener un control de recepción de mensajes, pero si el anillo se corta los mensajes se pierden.

En ésta, las computadoras se conectan en un circuito cerrado formando un anillo por donde circula la información en una sola dirección, con esta característica permite tener un control de recepción de mensajes, pero si el anillo se corta los mensajes se pierden.

Dicha clasificación determinará los medios físicos y protocolos requeridos para su operación, por ello se han definido tres tipos:

- Redes de Area Amplia o WAN (Wide Area Network)

- Redes de Area Metropolitana o MAN (Metropolitan Area Network)

- Redes de Area Local o LAN (Local Area Network)

Cuando se ha determinado realizar una red, lo que se debe tener en cuenta es la estructura que va a hacer utilizada, o sea la distribución física de los equipos conectados. Para ello se utilizan las siguientes topologías: BUS, ESTRELLA Y ANILLO.

Red Anillo.

En ésta, las computadoras se conectan en un circuito cerrado formando un anillo por donde circula la información en una sola dirección, con esta característica permite tener un control de recepción de mensajes, pero si el anillo se corta los mensajes se pierden.

En ésta, las computadoras se conectan en un circuito cerrado formando un anillo por donde circula la información en una sola dirección, con esta característica permite tener un control de recepción de mensajes, pero si el anillo se corta los mensajes se pierden.Su funcionamiento es similar a la de red anillo, permite conectar las computadoras en red en una sola línea con el fin de poder identificar hacia cual de todas las computadoras se este eligiendo.

Red Estrella.

Aquí una computadora hace la función de Servidor y se ubica en el centro de la configuración y todas las otras computadoras o estaciones de trabajo se conectan a él.

Red para la gente (ISP)

ISP se refiere a las siglas en Inglés para Internet Services Provider. Su traducción al español nos permite comprender de manera rápida y sencilla de qué se trata un ISP; un Proveedor de Servicios o acceso de Internet. A los ISP también se los llama IAP, que también corresponde a siglas en Inglés, en este caso para Internet Access Providers, que traducido al español, se entiende como Proveedores de Acceso a Internet.

Por lo general, estos servicios guardan relación con otorgar el acceso a Internet a través de una línea telefónica. Para este servicio el proveedor hace entrega a su cliente de un enlace dial up, o bien puede proveer enlaces dedicados que funcionan a altas velocidades. Paralelamente, un Proveedor de Servicios de Internet, ofrece a sus usuarios una amplia gama de servicios asociados al acceso a Internet, tales como el desarrollo y mantenimiento de páginas web , cuentas de correo electrónico, entre otros.

Este tipo de empresa proveedora de servicios web, a través de un pago mensual, ofrece a sus clientes un paquete de software que cuenta con un nombre de usuario, claves y un número telefónico (solo si el servicio es de dial up o de marcado, ya que esto no aplica para las conexiones por cable) para el acceso a la red. Para poder hacer uso de esto es necesario contar con un módem, que por lo general es proveído por el ISP, y así poder disfrutar de los beneficios de contar con acceso a Internet y navegar por la red.

Como vemos, el requerimiento de un ISP no sólo es indispensable en nuestros hogares, sino que también lo es para las grandes empresas, para quienes los ISP son capaces de proporcionar accesos directos a las redes de la empresa usando la Internet.

La velocidad de acceso y navegación de Internet ha ido cobrando cada vez más importancia. Tal es el caso de América Latina, donde en los últimos años, los ISP han tenido que adaptarse a clientes mucho más exigentes con la velocidad del servicio. Lo anterior ha hecho que este mercado se expanda de manera considerable abriendo una amplísima gama de opciones a sus clientes y rompiendo con los monopolios en el área de las telecomunicaciones. Por eso mismo es que cada vez hay menos conexiones telefónicas a la red, y el concepto de "banda ancha", que no es más que la posibilidad de intercambiar grandes cantidades de información de manera rápida, ya sea por cable o por líneas telefónicas digitales dedicadas, se abre paso convirtiéndose en el estándar del servicio ofrecido por los ISP.

Modelo OSI

El Modelo de Referencia de Interconexión de Sistemas Abiertos, conocido mundialmente como Modelo OSI (Open System Interconnection), fue creado por la ISO (Organizacion Estandar Internacional) y en él pueden modelarse o referenciarse diversos dispositivos que reglamenta la ITU (Unión de Telecomunicación Internacional), con el fin de poner orden entre todos los sistemas y componentes requeridos en la transmisión de datos, además de simplificar la interrelación entre fabricantes . Así, todo dispositivo de cómputo y telecomunicaciones podrá ser referenciado al modelo y por ende concebido como parte de un sistemas interdependiente con características muy precisas en cada nivel.

El Modelo de Referencia de Interconexión de Sistemas Abiertos, conocido mundialmente como Modelo OSI (Open System Interconnection), fue creado por la ISO (Organizacion Estandar Internacional) y en él pueden modelarse o referenciarse diversos dispositivos que reglamenta la ITU (Unión de Telecomunicación Internacional), con el fin de poner orden entre todos los sistemas y componentes requeridos en la transmisión de datos, además de simplificar la interrelación entre fabricantes . Así, todo dispositivo de cómputo y telecomunicaciones podrá ser referenciado al modelo y por ende concebido como parte de un sistemas interdependiente con características muy precisas en cada nivel.Esta idea da la pauta para comprender que el modelo OSI existe potencialmente en todo sistema de cómputo y telecomunicaciones, pero que solo cobra importancia al momento de concebir o llevar a cabo la transmisión de datos.

El Modelo OSI cuenta con 7 capas o niveles:

- Nivel de Aplicación

- Nivel de Presentación

- Nivel de Sesión

- Nivel de Transporte

- Nivel de Red

- Nivel de Enlace de Datos

- Nivel Físico

- Nivel de Aplicación

Software de red

Un sistema operativo de red (Network Operating System) es un componente software de una computadora que tiene como objetivo coordinar y manejar las actividades de los recursos del ordenador en una red de equipos. Consiste en un software que posibilita la comunicación de un sistema informático con otros equipos en el ámbito de una red.

Dependiendo del fabricante del sistema operativo de red, tenemos que el software de red para un equipo personal se puede añadir al propio sistema operativo del equipo o integrarse con él. Netware de Novell es el ejemplo más familiar y famoso de sistema operativo de red donde el software de red del equipo cliente se incorpora en el sistema operativo del equipo. El equipo personal necesita ambos sistema operativos para gestionar conjuntamente las funciones de red y las funciones individuales.

Dependiendo del fabricante del sistema operativo de red, tenemos que el software de red para un equipo personal se puede añadir al propio sistema operativo del equipo o integrarse con él. Netware de Novell es el ejemplo más familiar y famoso de sistema operativo de red donde el software de red del equipo cliente se incorpora en el sistema operativo del equipo. El equipo personal necesita ambos sistema operativos para gestionar conjuntamente las funciones de red y las funciones individuales.

21 abr 2010

Hardware de redes

El hardware de red se encuentra conformado por los componentes materiales que se encuentra y que unen a las redes de ordenadores o computadoras, los dos componentes más importantes en este caso son los medios de transmisión que pueden transportar las señales de los ordenadores que son generalmente cables estándar o cables de fibra óptica, también existen las redes que van sin cables y que se realizan por medio de la transmisión de infrarrojos o por medio de radiofrecuencias, un adaptador de red que puede permitir el acceso a un medio material que conecta a los ordenadores o las computadoras, pudiendo recibir los paquetes de transferencia por medio del software de red y transmitiendo instrucciones y peticiones a otros ordenadores o computadoras, esta información puede ser transferida en forma de dígitos binarios o mas conocidos como bits, unos y ceros, pudiendo ser procesados por los circuitos electrónicos que se encuentran en los ordenadores o las computadoras.

Arquitectura de redes

Concepto de Arquitectura

La arquitectura de red es el medio mas efectivo en cuanto a costos para desarrollar e implementar un conjunto coordinado de productos que se puedan interconectar. La arquitectura es el “plan” con el que se conectan los protocolos y otros programas de software. Estos es benéfico tanto para los usuarios de la red como para los proveedores de hardware y software.

•Caracteristicas de la Arquitectura

•Separación de funciones. Dado que las redes separa los usuarios y los productos que se venden evolucionan con el tipo, debe haber una forma de hacer que las funciones mejoradas se adapten a la ultima . Mediante la arquitectura de red el sistema se diseña con alto grado de modularidad, de manera que los cambios se puedan hacer por pasos con un mínimo de perturbaciones.

•Amplia conectividad. El objetivo de la mayoría de las redes es proveer conexión optima entre cualquier cantidad de nodos, teniendo en consideración los niveles de seguridad que se puedan requerir.

•Recursos compartidos. Mediante las arquitecturas de red se pueden compartir recursos tales como impresoras y bases de datos, y con esto a su vez se consigue que la operación de la red sea mas eficiente y económica.

•Administración de la red. Dentro de la arquitectura se debe permitir que el usuario defina, opere, cambie, proteja y de mantenimiento a la de.

•Facilidad de uso. Mediante la arquitectura de red los diseñadores pueden centra su atención en las interfaces primarias de la red y por tanto hacerlas amigables para el usuario.

•Normalización. Con la arquitectura de red se alimenta a quienes desarrollan y venden software a utilizar hardware y software normalizados. Mientras mayor es la normalización, mayor es la colectividad y menor el costo.

•Administración de datos. En las arquitecturas de red se toma en cuenta la administración de los datos y la necesidad de interconectar los diferentes sistemas de administración de bases de datos.

•Interfaces. En las arquitecturas también se definen las interfaces como de persona a red, de persona y de programa a programa. De esta manera, la arquitectura combina los protocolos apropiados (los cuales se escriben como programas de computadora) y otros paquetes apropiados de software para producir una red funcional.

•Aplicaciones. En las arquitecturas de red se separan las funciones que se requieren para operar una red a partir de las aplicaciones comerciales de la organización. Se obtiene mas eficiencia cuando los programadores del negocio no necesitan considerar la operación.

Concepto de Arquitectura

La arquitectura de red es el medio mas efectivo en cuanto a costos para desarrollar e implementar un conjunto coordinado de productos que se puedan interconectar. La arquitectura es el “plan” con el que se conectan los protocolos y otros programas de software. Estos es benéfico tanto para los usuarios de la red como para los proveedores de hardware y software.

•Caracteristicas de la Arquitectura

•Separación de funciones. Dado que las redes separa los usuarios y los productos que se venden evolucionan con el tipo, debe haber una forma de hacer que las funciones mejoradas se adapten a la ultima . Mediante la arquitectura de red el sistema se diseña con alto grado de modularidad, de manera que los cambios se puedan hacer por pasos con un mínimo de perturbaciones.

•Amplia conectividad. El objetivo de la mayoría de las redes es proveer conexión optima entre cualquier cantidad de nodos, teniendo en consideración los niveles de seguridad que se puedan requerir.

•Recursos compartidos. Mediante las arquitecturas de red se pueden compartir recursos tales como impresoras y bases de datos, y con esto a su vez se consigue que la operación de la red sea mas eficiente y económica.

•Administración de la red. Dentro de la arquitectura se debe permitir que el usuario defina, opere, cambie, proteja y de mantenimiento a la de.

•Facilidad de uso. Mediante la arquitectura de red los diseñadores pueden centra su atención en las interfaces primarias de la red y por tanto hacerlas amigables para el usuario.

•Normalización. Con la arquitectura de red se alimenta a quienes desarrollan y venden software a utilizar hardware y software normalizados. Mientras mayor es la normalización, mayor es la colectividad y menor el costo.

•Administración de datos. En las arquitecturas de red se toma en cuenta la administración de los datos y la necesidad de interconectar los diferentes sistemas de administración de bases de datos.

•Interfaces. En las arquitecturas también se definen las interfaces como de persona a red, de persona y de programa a programa. De esta manera, la arquitectura combina los protocolos apropiados (los cuales se escriben como programas de computadora) y otros paquetes apropiados de software para producir una red funcional.

•Aplicaciones. En las arquitecturas de red se separan las funciones que se requieren para operar una red a partir de las aplicaciones comerciales de la organización. Se obtiene mas eficiencia cuando los programadores del negocio no necesitan considerar la operación.

Suscribirse a:

Comentarios (Atom)